Ma participation aux conférences Black Hat et DEFCON, deux des plus importantes conférences sur la cybersécurité à travers le monde, a été une expérience transformatrice. Ces événements réunissent certains des esprits les plus brillants du secteur et les invitent à partager leurs connaissances, présenter de nouvelles technologies et discuter des dernières tendances en matière de cybersécurité. Les conférences de cette année à Las Vegas m’ont particulièrement ouvert les yeux, car c’était la première fois que j’y participais. Le texte qui suit reflète mes observations à travers mes yeux de n00b !

L’arrivée et l’ambiance

Dès mon arrivée à Las Vegas, l’excitation (et la chaleur de 45c/114F) était palpable ! Lorsque je me promenais à travers la ville, je pouvais reconnaître les professionnels de la cybersécurité grâce aux polos de leur entreprise (bravo à Eric de Flare.io qui arborait sa chemise NorthSec sur le vol vers Vegas). Black Hat, qui s’est déroulé au Mandalay Bay Convention Center, était d’une atmosphère plus formelle et plus corporative. En revanche, DEFCON, déplacée au Las Vegas Convention Center en raison de la débâcle des violations de la vie privée au Resorts World et dans d’autres hôtels, était plus informelle. Cette conférence avait une foule très éclectique et diversifiée ; des experts en sécurité chevronnés, aux pirates informatiques et amateurs.

Le contraste entre les deux conférences était évident dès le début. La conférence Black Hat, avec ses présentations soignées et son attitude professionnelle, semblait être le pouls de l’industrie. DEFCON, en revanche, était le pouls de la marginalité, où régnaient la créativité, la curiosité et parfois le chaos (sans oublier une bonne dose de F-bombs et de langage adulte).

Black Hat: un plongeon dans la cybersécurité professionnelle

La conférence Black Hat est connue pour ses séances d’information et de formation hautement techniques, et cette année n’a pas fait exception à la règle. La conférence a débuté par un panel composé de Hans de Vries et Felicity Oswald OBE qui ont présenté un exposé intitulé « Democracy’s biggest year: la lutte pour des élections sécuritaires dans le monde entier ». Je vais être honnête : il y avait tellement de monde et la file d’attente s’étendait si loin dans le casino que je l’ai manquée. Tant pis pour mon petit-déjeuner gratuit ! Pour ma défense, les responsables de BlackHat semblaient très désorganisés ce premier matin. Ils n’ont pas bien géré la file d’attente, laissant des personnes entrer avant ceux qui attendaient dans la file. Argh, je déteste ça ! En ce qui me concerne, la conférence avait mal commencé.

L’un des points communs entre Black Hat et DefCon est la diversité ainsi que le grand nombre de sessions. Des plongées profondes dans les dernières vulnérabilités des infrastructures critiques et de l’intelligence artificielle, au piratage de votre Mazda avec un iPod et à la prise de contrôle de la Corée du Nord ! Je vous laisse deviner quelle conférence a donné lieu à quels exposés ! Autre point commun entre les conférences : il y a tellement à voir et à faire qu’on a à peine le temps d’assister aux exposés ! Heureusement, les conférences ont été mises en ligne pour tous les participants de Black Hat (j’attends toujours que DefCon mette des choses en ligne).

Le Hall d’exposition

L’attraction principale pour moi a été le Hall d’exposition. Il était rempli de manufacturiers et d’exposants (dont beaucoup sont des partenaires de Gardien Virtuel) qui présentaient leurs derniers produits et solutions. Des systèmes avancés de détection des menaces aux plateformes de communication sécurisées, le hall était un trésor d’innovations en matière de cybersécurité. C’était également un endroit idéal pour voir un grand nombre de nos partenaires. Une partie de mon travail en tant que directeur des solutions de cybersécurité consiste à essayer d’avoir une vision claire de ce qui existe sur le marché, et le hall d’exposition a certainement été un bon endroit pour m’aider à y parvenir. J’ai également rencontré beaucoup de nouvelles personnes avec lesquelles j’ai eu plusieurs conversations fructueuses sur tout ce qui touche à la cybersécurité.

Un petit mot sur le Covid et le Swag. Bien qu’au moment où j’ai pris l’avion pour Vegas, le nombre de cas de Covid était un peu en hausse au Canada (à Montréal en tout cas), la salle d’affaires était pleine à craquer et personne ne semblait trop préoccupé par le virus, même si plusieurs personnes portaient un masque. Je n’avais jamais participé à une conférence auparavant, mais j’ai l’impression que le taux de participation était assez élevé.

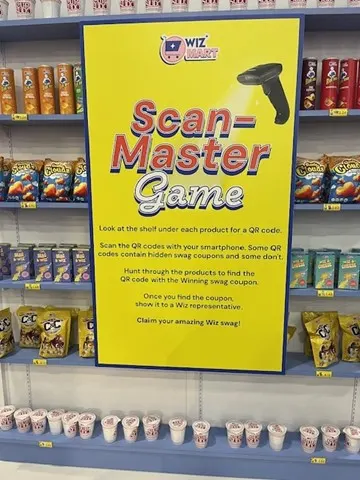

Les exposants ont apporté leur meilleur jeu en termes de marketing. Chaque entreprise essayait de se démarquer dans une mer de lumières clignotantes et d’écrans LED. Certaines ont fait preuve d’une grande ingéniosité dans la présentation de leur station. Un coup de chapeau à WIZ qui s’est vraiment surpassé avec son concept d’épicerie de la cybersécurité. Il y avait aussi une quantité très généreuse de swag distribué ; les participants se promenaient avec des sacs pleins de toutes sortes d’objets. Les gens faisaient la queue pendant plus d’une heure pour choisir une couleur de t-shirt et un motif que l’exposant « pressait ». Un coup de chapeau à Crowdstrike, qui a probablement distribué le cadeau le plus convoité de l’exposition : une figurine de 6 pouces de haut de Scattered Spider. J’ai dû assassiner 4 personnes pour mettre la main sur l’une d’entre elles !

DEFCON : une célébration de la culture du piratage informatique

Après l’environnement structuré de Black Hat, DEFCON a été un changement de rythme des plus bienvenus. La DEFCON est moins axée sur les présentations d’entreprise et plus sur l’expérience pratique, la communauté et l’exploration de la culture du piratage informatique. La conférence est connue pour ses différents villages, chacun dédié à un domaine d’intérêt spécifique. Parmi ces villages figurent l’IoT Village, le Car Hacking Village et le Social Engineering Village, qui est mon préféré et où j’ai passé la majorité de mon temps.

C’est dans ce village que se déroule la compétition « Social Engineering Capture the Flag » (SECTF). Il s’agit de voir les participants utiliser leurs compétences pour recueillir des informations par téléphone auprès de cibles qui ne se doutent de rien. J’ai participé à ce concours à Québec (bravo à l’équipe du Hackfest !) et je sais exactement ce que vivent ces participants. Je dois dire que j’ai été TRÈS impressionné par les compétences des participants. Leurs prétextes (mensonges !) étaient impeccables. Une touche sympathique a été apportée à la compétition de cette année : les participants portaient des moniteurs de rythme cardiaque sur eux ! Le public a ainsi pu assister à l’accélération de leur rythme cardiaque pendant qu’ils racontaient des mensonges à leurs victimes à l’autre bout de la ligne ! Ce concours rappelle avec force l’importance de l’élément humain dans la cybersécurité et la facilité avec laquelle les tactiques d’ingénierie sociale peuvent être utilisées pour pénétrer dans les systèmes, même les plus sûrs.

Quelques autres villages étaient présents :

- Le village IoT/ICS m’a également ouvert les yeux. Avec la prolifération rapide des dispositifs de l’internet des objets (IoT), les défis de sécurité qu’ils posent sont immenses. Au village, j’ai assisté à des démonstrations en direct de la facilité avec laquelle ces appareils peuvent être piratés. Une démonstration particulièrement mémorable consistait à pirater le système d’une maison intelligente et à prendre le contrôle de tout, des lumières aux serrures des portes. Cette démonstration a mis en évidence le besoin urgent d’améliorer les normes de sécurité des appareils IdO.

- Le village de piratage automobile : si vous piratez la Tesla Model 3 exposée, vous pouvez rentrer chez vous avec cette voiture en tant que prix !

- Également : Village du Lockpick, village de la sécurité physique, village de la RFID, et bien d’autres encore.

- La DEFCON a également un fort aspect communautaire, qui était évident dans les nombreuses conférences, les ateliers et les rencontres. Les « hallway con » – discussions informelles qui ont lieu dans les couloirs entre les sessions – où il y avait plusieurs des conversations des plus intéressantes. J’ai rencontré des pirates informatiques, des chercheurs et des passionnés, et ces interactions ont été l’une des parties les plus enrichissantes de la conférence.

Un autre aspect unique de la DEFCON est l’accent mis sur l’inclusion. J’ai remarqué que la foule de la DefCon était composée de personnes de tous horizons et que les organisateurs ont fait leur possible pour s’assurer que tout le monde était le bienvenu. Plusieurs panneaux indiquaient qu’il fallait signaler toute action qui rendait quelqu’un mal à l’aise. En tant que Canadien, j’ai trouvé que c’était une bonne chose à faire, n’est-ce pas ?

Leçons apprises et Enseignements

La quantité de connaissances et d’informations acquises lors de la participation à Black Hat et à DEFCON a été impressionnante, mais quelques enseignements clés se sont démarqués.

Tout d’abord, on ne saurait trop insister sur l’importance de rester à la pointe de la technologie. La cybersécurité est un domaine qui évolue rapidement, et ce qui était considéré comme le nec plus ultra il y a un an peut rapidement devenir obsolète. La nécessité d’un apprentissage et d’une adaptation en continu a été un thème récurrent lors des deux conférences.

Deuxièmement, l’élément humain dans la cybersécurité est crucial. Qu’il s’agisse d’attaques par ingénierie sociale ou de menaces internes, les employés sont souvent le maillon faible de la sécurité. Cela était particulièrement évident lors de la conférence DEFCON, où de nombreux piratages démontrés reposaient sur l’exploitation du comportement humain plutôt que sur des vulnérabilités techniques.

Troisièmement, j’ai été agacé par le fait que les entreprises présentes à Black Hat semblaient faire tout leur possible pour mettre les mots « AI » dans leur stand, quel que soit le produit qu’elles vendaient (« Avez-vous vu notre nouvelle gamme de produits XYZ ? Saviez-vous qu’elle est alimentée par l’IA ? ».). Une femme travaillant dans la recherche pour la Réserve fédérale que j’ai rencontrée lors d’une réunion de réseautage a le mieux résumé la situation pour moi : « Ces entreprises connaissent-elles vraiment l’étendue et l’utilité de l’IA dans leurs produits ?

Enfin, les conférences ont renforcé l’idée que la cybersécurité est un effort collectif. La collaboration entre différents secteurs, industries et même pays est essentielle pour lutter contre les cybermenaces croissantes. Les possibilités de réseautage offertes lors des deux événements ont mis en évidence la valeur de l’établissement de relations et du partage des connaissances au sein de la communauté.

Conclusion

La participation aux conférences Black Hat et DEFCON a été une expérience formidable qui m’a permis de mieux comprendre les défis et les possibilités en matière de cybersécurité. Le contraste entre les deux conférences a permis d’obtenir une perspective bien équilibrée sur le secteur ; des progrès réalisés par les entreprises lors de la conférence Black Hat jusqu’à l’innovation locale, axée sur la communauté, lors de la conférence DEFCON. Les connaissances acquises, les liens établis et les idées partagées façonneront sans aucun doute mon approche de la cybersécurité à l’avenir.

Intervention d’urgence

Intervention d’urgence